Documentación Esta documentación se aplica solo a iceScrum v7.

Para el antiguo iceScrum R6, lea la documentación o migrate.

-

Instalar o Actualizar

-

Para empezar

-

Características principales

Apps & integraciones

Neatro

Companion

MURAL

Microsoft Teams

Discord

iObeya

Zoom

Google Hangouts Meet

Jamboard by Google

Miro

Jitsi Meet

Mattermost

Custom project dashboard

Agile KPIs

Webhooks

Forecast

Agile fortune

SAML Authentication

Labels

Share

Zapier

Story workflow

FeatureMap

Time tracking

Diagrams & mockups

Epic stories

Portfolio

Roadmap del proyecto

Toolbox

Autenticación externa

Integración continua

Almacenamiento en la nube

Capacidad del equipo

Bug trackers

LDAP / Active Directory

Slack

Administración de proyecto

User administration

Server administration

Git & SVN

Exportación de datos

Mood

Importación Excel

Responsable de tarea

Voto de historia

Plantilla de historia

Apps & integraciones

Pilas personalizadas

-

Migración

Autentica a sus usuarios a través de LDAP/AD.

Principios

A diferencia de la mayoría de las Apps, esta App se aplica a todo el servidor. Eso significa que no es utilizable en iceScrum Cloud. De lo contrario, si su licencia lo incluye, entonces estará disponible automáticamente.

Hay dos tipos de usuarios en iceScrum, dependiendo de su modo de autenticación:

- Interna: usuarios habituales de iceScrum. Se autentican de acuerdo con su usuario / contraseña registrada en iceScrum. No hay ningún intento de autenticarlos a través de LDAP. Los usuarios creados a través del formulario de registro o desde el panel de administración del usuario son internos por defecto.

- Externa: usuarios que solo pueden autenticarse a través de LDAP. Si la autenticación LDAP falla, no pueden iniciar sesión. Cuando un nuevo usuario inicia sesión exitosamente en iceScrum por primera vez a través de LDAP, el usuario externo iceScrum correspondiente se crea a partir de sus atributos LDAP: nombre de usuario, nombre, apellido y dirección de correo electrónico. En consecuencia, no es necesario que el administrador los cree manualmente. Su dirección de correo electrónico no se puede actualizar en iceScrum ya que está destinada a ser definida en el directorio./li>

Cada vez que un usuario externo inicia sesión con éxito, sus atributos iceScrum se actualizan a partir de su información LDAP. No hay inferencias de roles según los grupos de LDAP: los permisos para usuarios externos se administran a través del asistente de equipo iceScrum habitual.

El administrador puede cambiar el tipo de usuario (interno / externo) en cualquier momento. Esto se puede usar para migrar una base de usuarios existente a LDAP. Consulte la documentación de administración del usuario para obtener más información.

Tenga en cuenta que iceScrum nunca escribe en su directorio LDAP. La autenticación se logra mediante una operación de enlace. Sin embargo, se requiere una búsqueda antes del enlace para recuperar el Nombre Distinguido (DN) del usuario.

Configuración

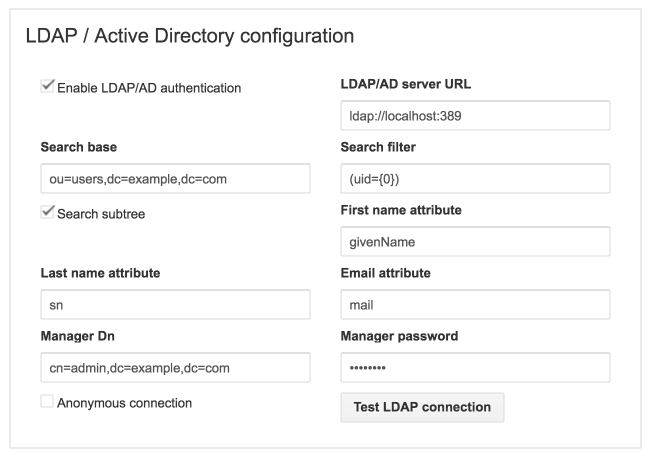

Debe iniciar sesión como administrador para configurar la conexión LDAP. Encontrará la configuración de LDAP en el menú «Configuración».

- Habilitar: habilite o desactive la función LDAP para el servidor iceScrum.

- URL del servidor: URL y puerto del servidor LDAP.

- Base de búsqueda: contexto para buscar en.

- Filtro de búsqueda: la expresión de filtro utilizada en la búsqueda del usuario. {0} será reemplazado por el nombre de usuario dado. Para un servidor AD, use sAMAccountName={0}. En el ejemplo, uid es el atributo LDAP correspondiente al nombre de usuario.

- Subárbol de búsqueda: si si, busca en todo el subárbol según lo identificado por el contexto; si no, solo busca en el nivel identificado por el contexto.

- Atributo nombre: atributo LDAP utilizado para rellenar el nombre de usuario externo.

- Atributo apellido: atributo LDAP utilizado para rellenar el apellido del usuario externo.

- Atributo de correo electrónico:: atributo LDAP utilizado para completar el correo electrónico del usuario externo.

- Conexión anónima: si la conexión anónima se usará para la búsqueda.

- Dn administrador: DN de un usuario que tiene suficientes derechos para buscar en el directorio LDAP. Requerido si no permite la conexión anónima.

- Contraseña de administrador: necesaria si no permite la conexión anónima.

Es necesario reiniciar para que se tengan en cuenta estas configuraciones. Use el botón Prueba para verificar si la conexión a su servidor LDAP es exitosa antes de reiniciar.

Si quiere usar LDAP sobre SSL:

- Use el esquema ldaps en la URL del servidor

- Use el puerto apropiado en la URL del servidor (generalmente 636)

Si su certificado SSL no es reconocido, entonces:

- Importe la cadena de certificados en el trustStore del servidor iceScrum

- Agregue la ruta a trustStore en las propiedades del sistema JVM (generalmente definido en CATALINA_OPTS):

-Djavax.net.ssl.trustStore=/your/path/to/truststore

Tenga en cuenta que TLS no es compatible.

Resolución de problemas

Se pueden obtener registros detallados sobre la autenticación LDAP habilitando el registro detallado para la seguridad. Consulte la documentación de administración del servidor.

Si la autenticación del usuario a través de LDAP no funciona, asegúrese de que:

- Su configuración ha sido tenida en cuenta (se requiere un reinicio). Puede verificar los registros detallados que utilizó la base de búsqueda cuando un usuario intenta autenticarse es el que definió.

- El servidor iceScrum tiene acceso al servidor LDAP (proxy, firewall, puertos).

- Una búsqueda LDAP con la base de búsqueda dada y el filtro funciona fuera de iceScrum (anónimo o en función de las credenciales del usuario que se proporcionan en la configuración).

Si un atributo de usuarios externos no se completa desde LDAP, debe asegurarse de haber definido el nombre de atributo adecuado en la configuración.